Virus kini semakin canggih, begitu pula fitur keamanan yang dirancang untuk memeranginya. Perlindungan Tumpukan yang didukung Perangkat Keras mode Kernel adalah pertahanan canggih lainnya yang ada di Windows 11.

Namanya mungkin terdengar panjang, tetapi secara akurat menggambarkan fungsi fitur keamanan dalam istilah teknis. Tapi apa artinya itu dalam bahasa Inggris yang sederhana? Apakah itu perlu? Mari kita cari tahu.

Kursus Singkat Menuju Stack Buffer Overflow

Sebelum Anda dapat memahami fungsi perlindungan tumpukan yang didukung perangkat keras, Anda harus memahami apa itu serangan buffer overflow, karena itulah yang coba dicegah. Dan sebelum Anda dapat memahami itu, Anda perlu memiliki gagasan tentang apa arti dari Stack.

Sederhananya, tumpukan mengacu pada alamat memori yang digunakan oleh program aktif. Setiap proses atau aplikasi yang berjalan diberi tumpukan, termasuk proses sistem. Data ditulis dan dibaca dari tumpukan ini, menjaga pemisahan dari proses lain menggunakan memori.

Tetapi kadang-kadang ada yang tidak beres, dan sebuah program tumpah ke tumpukan yang dibatasi batasnya. Ini disebut kesalahan Stack Overflow dan dapat menyebabkan segala macam perilaku aneh saat proses mencoba membaca data yang tidak dimaksudkan untuk itu.

Apa itu Serangan Stack Buffer Overflow?

Sejauh ini kita telah membahas stack overflow dalam konteks kesalahan yang tidak disengaja. Namun fenomena ini juga dapat dengan sengaja dieksploitasi untuk mengontrol program dan proses dengan memberikan masukan yang tidak terduga.

Serangan memori seperti itu – juga dikenal sebagai Pemrograman Berorientasi Kembali atau serangan ROP – agak sulit dideteksi oleh program karena memori yang digunakan untuk membaca instruksi telah disusupi. Terutama jika program yang dimaksud adalah proses sistem inti yang tidak dapat bergantung pada program tingkat rendah lainnya untuk memverifikasi dirinya sendiri.

Hal ini membuat serangan stack buffer overflow menjadi kategori ancaman cyber yang sangat berbahaya. Salah satunya dimanfaatkan oleh gelombang virus baru.

Solusi: Perlindungan Tumpukan yang Ditegakkan Perangkat Keras Mode Kernel

Kita telah membicarakan tentang bagaimana kurangnya baseline tingkat rendah untuk membandingkan proses sistem membuat mereka rentan terhadap serangan stack buffer overflow seperti aplikasi normal. Namun bagaimana jika kita dapat menetapkan dasar pada perangkat keras yang mendasarinya?.

Itulah yang dilakukan mode Kernel Perlindungan tumpukan yang didukung perangkat keras. Dengan menggunakan virtualisasi, CPU diisolasi dari aplikasi dan proses yang berjalan di komputer Anda, sehingga melindunginya dari gangguan apa pun melalui manipulasi memori.

Hal ini karena alamat tumpukan juga disimpan dalam tumpukan Shadow paralel yang tidak terekspos ke seluruh PC. Setiap kali proses mode kernel (pada dasarnya fungsi sistem tingkat rendah) membaca informasi, alamatnya juga dikonfirmasi dengan salinan yang disimpan di tumpukan bayangan. Proses dihentikan jika ada ketidaksesuaian.

Apa Persyaratan untuk Menjalankan Perlindungan Tumpukan yang Diberlakukan Perangkat Keras di PC Anda?

Sebagai fitur tingkat rendah dengan ketergantungan perangkat keras tertentu, perlindungan tumpukan yang ditingkatkan ini memiliki persyaratan perangkat keras yang tinggi. Hanya prosesor yang mendukung fitur virtualisasi CPU terbaru yang dapat menerapkan tindakan keamanan ini.

Bagi Intel, ini berarti Control-Flow Enforcement Technology (CET), sedangkan AMD menyebutnya sebagai AMD shadow stacks. Meskipun prosesor Anda mendukung fitur tersebut, Virtualisasi CPU dan Integritas Memori harus diaktifkan agar fitur tersebut dapat diterapkan.

Namun perlu diingat bahwa fitur keamanan terkait virtualisasi mungkin juga berdampak kecil pada kinerja komputer. Inilah alasan utama mengapa fitur-fitur ini biasanya tidak diaktifkan secara default.

Apa yang harus dilakukan jika Perlindungan Tumpukan yang Didukung Perangkat Keras Mode Kernel Tidak Aktif?

Ada banyak alasan mengapa perlindungan tumpukan yang didukung perangkat keras mode kernel mungkin dinonaktifkan pada PC Anda. Prosesor Anda mungkin tidak mendukung fitur tersebut, atau mungkin hanya memerlukan aktivasi manual.

Tetapi sebelum Anda langsung menemukan opsi dan mencoba mengaktifkannya, luangkan waktu sejenak untuk mempertimbangkan apakah Anda perlu. Karena bagi sebagian besar pengguna, isolasi inti dan fitur keamanan terkait mungkin tidak diperlukan.

Virus dan malware biasa ditangani secara efektif oleh Microsoft Windows Defender. Kecuali jika sistem Anda menampung data sensitif yang mungkin secara khusus ditargetkan oleh peretas khusus, Anda tidak benar-benar memerlukan perlindungan tumpukan di PC Anda.

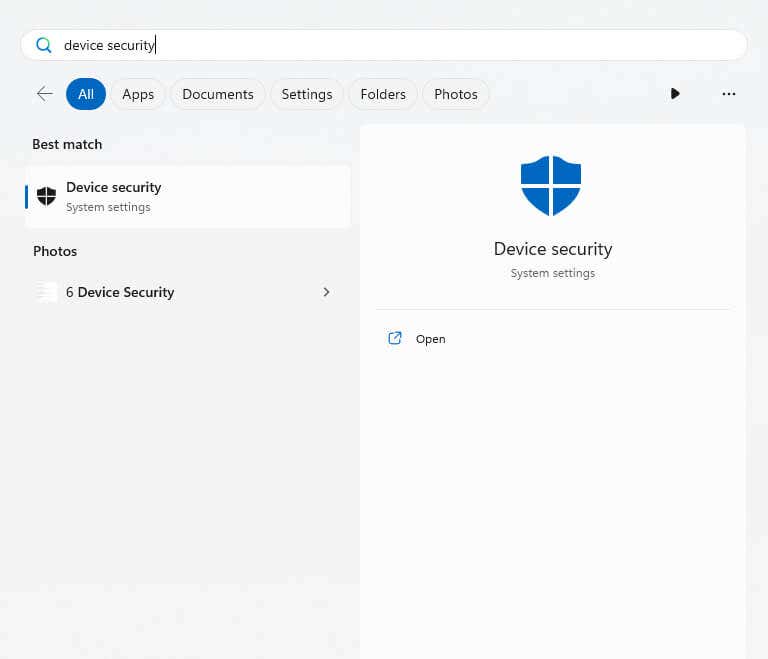

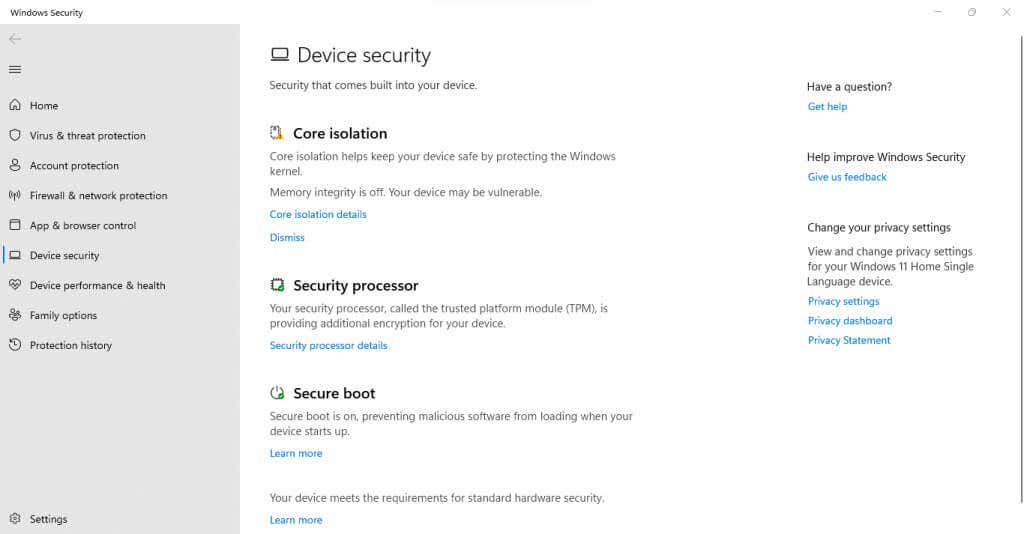

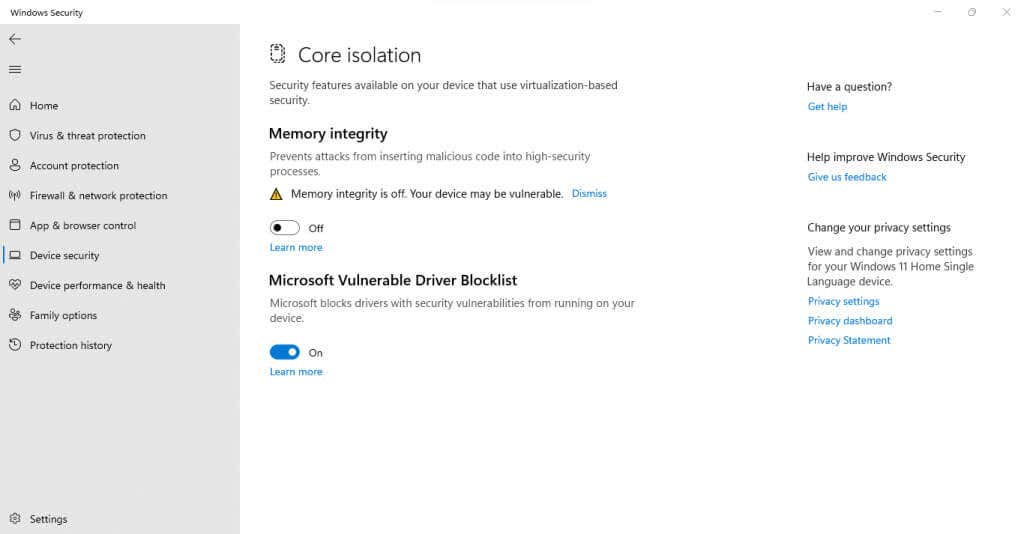

Tetapi jika Anda ingin mengaktifkan fitur ini, berikut cara melakukannya:

Jika Anda melihat opsi tetapi berwarna abu-abu, Anda hanya perlu melakukan aktifkan virtualisasi di BIOS dan aktifkan integritas Memori juga. Setelah melakukannya, Anda dapat mengaktifkan Perlindungan Tumpukan yang Didukung Perangkat Keras mode Kernel. Nyalakan ulang PC Anda dan perubahan akan diterapkan.

Terkadang fitur tersebut diblokir oleh driver yang tidak kompatibel, sehingga Anda dapat menghapus pembaruan driver tersebut. Meskipun masalah ini menjadi kurang umum setelah beberapa pembaruan terakhir.

Apakah Perlindungan Tumpukan yang Diberlakukan Perangkat Keras Mode Kernel Layak di Windows 11?

Windows 11 hadir dengan sejumlah fitur keamanan tingkat lanjut yang dirancang untuk mencegah upaya peretasan yang paling berdedikasi sekalipun. Sebagian besar fitur seperti TPM atau Boot Aman diaktifkan secara default pada sistem yang didukung.

Tetapi Perlindungan Tumpukan yang didukung Perangkat Keras mode Kernel berbeda. Karena ini dapat berdampak kecil pada kinerja dan tidak penting untuk sebagian besar sistem, ini harus diaktifkan secara manual. Belum lagi persyaratan perangkat keras yang lebih ketat untuk fitur ini, tidak seperti TPM yang hampir bersifat universal bahkan pada chip yang lebih tua.

Jadi, jika Anda melihat opsi di jendela Keamanan perangkat dan khawatir tentang serangan virus tingkat rendah, Anda dapat mengaktifkan perlindungan tumpukan yang didukung perangkat keras untuk memastikan keamanan yang sempurna. Jika dampak kinerja mulai terlihat, Anda selalu dapat menonaktifkannya lagi.

.