Rootkit digunakan oleh peretas untuk menyembunyikan malware yang persisten dan tampaknya tidak terdeteksi dalam perangkat Anda yang akan mencuri data atau sumber daya secara diam-diam, terkadang selama beberapa tahun. Mereka juga dapat digunakan dalam mode keylogger di mana penekanan tombol dan komunikasi Anda diawasi memberikan informasi privasi kepada penonton.

Metode peretasan ini melihat lebih banyak relevansi sebelum 2006, sebelum Microsoft Vista mengharuskan vendor untuk secara digital menandatangani semua driver komputer. Perlindungan Kernel Patch (KPP) menyebabkan penulis malware mengubah metode serangan mereka dan baru pada 2018 dengan Operasi penipuan iklan Zacinlo, apakah rootkit kembali masuk ke dalam sorotan.

Pre-dating rootkit 2006 semuanya secara khusus berbasis sistem operasi. Situasi Zacinlo, rootkit dari keluarga malware Detrahere, memberi kami sesuatu yang bahkan lebih berbahaya dalam bentuk rootkit berbasis firmware. Apapun, rootkit hanya sekitar satu persen dari semua output malware yang terlihat setiap tahun.

Meski begitu, karena bahaya yang bisa mereka hadapi, akan lebih bijaksana untuk memahami bagaimana mendeteksi rootkit yang mungkin telah menyusup ke sistem Anda.

Mendeteksi Rootkit di Windows 10 (Dalam -Depth)

Zacinlo memiliki sebenarnya sudah bermain selama hampir enam tahun sebelum ditemukan menargetkan platform Windows 10. Komponen rootkit sangat dapat dikonfigurasi dan melindungi dirinya dari proses yang dianggap berbahaya bagi fungsinya dan mampu mencegat dan mendekripsi komunikasi SSL.

Itu akan mengenkripsi dan menyimpan semua data konfigurasinya dalam Windows Registry dan, ketika Windows dimatikan, menulis ulang sendiri dari memori ke disk menggunakan nama yang berbeda, dan memperbarui kunci registri. Ini membantunya menghindari deteksi oleh perangkat lunak antivirus standar Anda.

In_content_1 all: [300x250] / dfp: [640x360]->Ini menunjukkan bahwa antivirus standar atau perangkat lunak antimalware tidak cukup untuk mendeteksi rootkit. Meskipun, ada beberapa program antimalware tingkat atas yang akan memberi tahu Anda tentang kecurigaan serangan rootkit.

5 Atribut Kunci Dari Perangkat Lunak Antivirus yang Baik

Sebagian besar program antivirus terkemuka saat ini akan melakukan kelima metode penting ini untuk mendeteksi rootkit.

Melakukan Pemindaian Rootkit

Melakukan pemindaian rootkit adalah upaya terbaik untuk mendeteksi infeksi rootkit. Paling sering sistem operasi Anda tidak dapat dipercaya untuk mengidentifikasi rootkit sendiri dan menyajikan tantangan untuk menentukan keberadaannya. Rootkit adalah mata-mata utama, menutupi jejak mereka di hampir setiap belokan dan mampu tetap tersembunyi di depan mata.

Jika Anda menduga serangan virus rootkit telah terjadi pada mesin Anda, strategi deteksi yang baik adalah dengan matikan komputer dan jalankan pemindaian dari sistem bersih yang dikenal. Cara jitu untuk menemukan rootkit di mesin Anda adalah melalui analisis dump memori. Rootkit tidak dapat menyembunyikan instruksi yang diberikannya kepada sistem Anda saat dijalankan di memori mesin.

Menggunakan WinDbg Untuk Analisis Perangkat Lunak Malware

Microsoft Windows telah menyediakan alat debugging multi-fungsi sendiri yang dapat digunakan untuk melakukan pindaian debugging pada aplikasi, driver, atau sistem operasi itu sendiri. Ini akan men-debug kernel-mode dan kode mode pengguna, membantu menganalisis crash dumps, dan memeriksa register CPU.

Beberapa sistem Windows akan datang dengan WinDbg yang sudah dibundel. Mereka yang tidak perlu mengunduhnya dari Microsoft Store. Pratinjau WinDbg adalah versi WinDbg yang lebih modern, memberikan visual mata yang lebih mudah, jendela yang lebih cepat, penulisan skrip yang lengkap, dan perintah, ekstensi, dan alur kerja yang sama seperti aslinya.

Di minimum, Anda dapat menggunakan WinDbg untuk menganalisis memori atau crash dump, termasuk Blue Screen Of Death (BSOD). Dari hasil, Anda dapat mencari indikator serangan malware. Jika Anda merasa bahwa salah satu program Anda mungkin terhalang oleh keberadaan malware, atau menggunakan lebih banyak memori daripada yang diperlukan, Anda dapat membuat file dump dan gunakan WinDbg untuk membantu menganalisisnya.

Dump memori lengkap dapat menggunakan ruang disk yang signifikan sehingga mungkin lebih baik melakukan dump Mode-Kernelatau Tumpukan Memori Kecil. Dump Mode Kernel akan berisi semua informasi penggunaan memori oleh kernel pada saat crash. Tumpukan Memori Kecil akan berisi informasi dasar tentang berbagai sistem seperti driver, kernel, dan banyak lagi, tetapi sangat kecil dibandingkan.

Tumpukan Memori Kecil lebih berguna dalam menganalisis mengapa BSOD terjadi. Untuk mendeteksi rootkit, versi lengkap atau kernel akan lebih bermanfaat.

Membuat File Dump Mode-Kernel

File dump Mode-Kernel dapat dibuat dengan tiga cara:

Kami akan memilih yang ketiga.

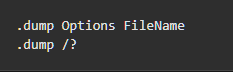

Untuk melakukan file dump yang diperlukan, Anda hanya perlu memasukkan perintah berikut ke jendela Command di WinDbg.

Ganti Nama Filedengan nama yang sesuai untuk file dump dan "?" dengan

Setelah debugger menjalankan programnya (pemindaian pertama akan memakan waktu beberapa menit), file dump akan telah dibuat dan Anda akan dapat menganalisis temuan Anda.

Memahami apa yang Anda cari, seperti penggunaan memori volatile (RAM), untuk menentukan keberadaan rootkit membutuhkan pengalaman dan pengujian. Dimungkinkan, meskipun tidak disarankan bagi pemula, untuk menguji teknik menemukan malware pada sistem langsung. Untuk melakukan ini lagi akan membutuhkan keahlian dan pengetahuan yang mendalam tentang cara kerja WinDbg agar tidak menyebarkan virus langsung ke dalam sistem Anda secara tidak sengaja.

Ada cara yang lebih aman dan lebih ramah-pemula untuk mengungkap sumur kami musuh tersembunyi.

Metode Pemindaian Tambahan

Deteksi manual dan analisis perilaku juga merupakan metode yang dapat diandalkan untuk mendeteksi rootkit. Mencoba menemukan lokasi rootkit bisa sangat menyakitkan, alih-alih menargetkan rootkit itu sendiri, Anda dapat mencari perilaku seperti rootkit.

Anda dapat mencari rootkit dalam bundel perangkat lunak yang diunduh dengan menggunakan Opsi penginstalan tingkat lanjut atau kustom selama instalasi. Yang perlu Anda cari adalah file asing yang tercantum dalam detail. File-file ini harus dibuang, atau Anda dapat melakukan pencarian cepat online untuk referensi ke perangkat lunak berbahaya.

Firewall dan laporan pencatatannya adalah cara yang sangat efektif untuk menemukan rootkit. Perangkat lunak ini akan memberi tahu Anda jika jaringan Anda dalam pengawasan, dan harus mengkarantina unduhan yang tidak dikenal atau mencurigakan sebelum pemasangan.

Jika Anda curiga bahwa rootkit mungkin sudah ada di mesin Anda, Anda dapat masuk ke laporan pencatatan firewall dan mencari apa pun dari perilaku biasa.

Meninjau Laporan Penebangan Firewall

Anda akan ingin meninjau laporan pencatatan firewall Anda saat ini, membuat aplikasi sumber terbuka seperti IP Traffic Spydengan kemampuan pemfilteran firewall, alat yang sangat berguna. Laporan akan menunjukkan kepada Anda apa yang perlu dilihat jika serangan terjadi.

Jika Anda memiliki jaringan besar dengan firewall penyaringan jalan keluar mandiri, IP Traffic Spy tidak akan diperlukan. Sebagai gantinya, Anda harus dapat melihat paket inbound dan outbound ke semua perangkat dan workstation di jaringan melalui log firewall.

Apakah Anda berada di pengaturan rumah atau bisnis kecil, Anda dapat menggunakan modem disediakan oleh ISP Anda atau, jika Anda memilikinya, firewall atau router pribadi untuk menarik log firewall. Anda akan dapat mengidentifikasi lalu lintas untuk setiap perangkat yang terhubung ke jaringan yang sama.

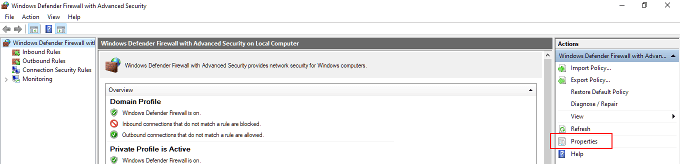

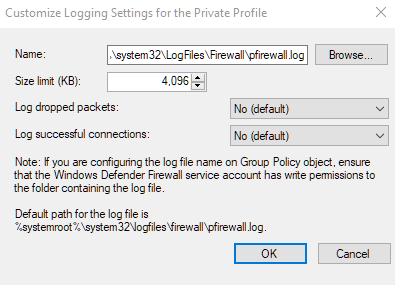

Mungkin juga bermanfaat untuk mengaktifkan file Windows Firewall Log. Secara default, file log dinonaktifkan yang berarti tidak ada informasi atau data yang ditulis.

Perhatikan apa pun yang tidak biasa dalam file log. Bahkan kesalahan sistem sekecil apa pun dapat mengindikasikan infeksi rootkit. Sesuatu yang sejalan dengan penggunaan CPU atau bandwidth yang berlebihan saat Anda tidak menjalankan sesuatu yang terlalu menuntut, atau sama sekali, dapat menjadi petunjuk utama.